NOTRE SOLUTION

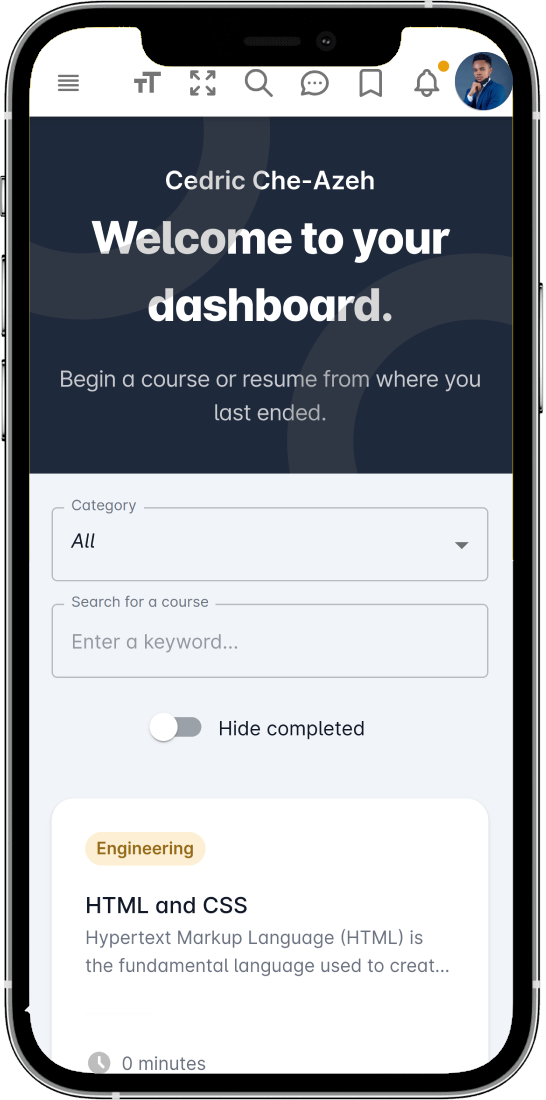

CONSTRUIRE LE CHANGEMENT QUE NOUS VOULONS VOIR DANS L'ÉDUCATION ET L'APPRENTISSAGE

FORMATIONS & CERTIFICATIONS

NOUS FORMONS DANS 3 DOMAINES DIFFÉRENTS

Certifications proposées

Rejoignez jusqu'à 100 apprenants.

Déjà bénéficiaire de.

Maxwell Training

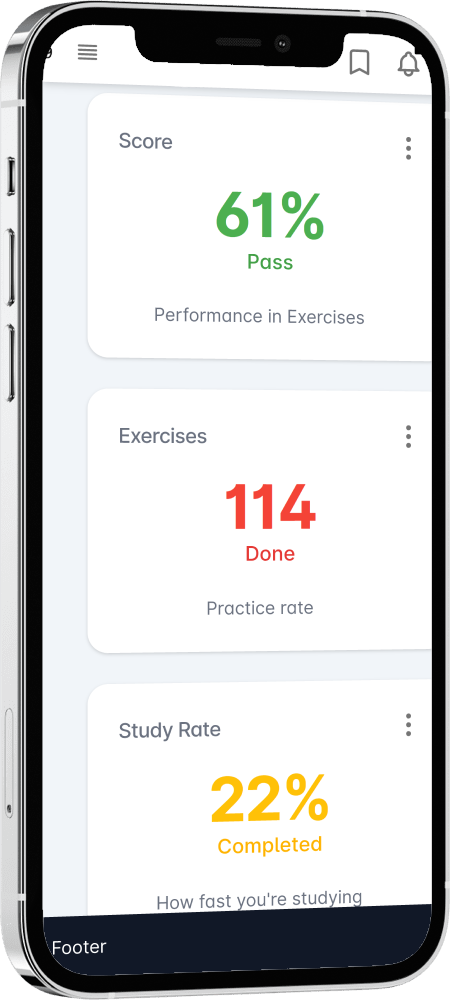

Rejoignez-nous aujourd'hui et accédez à jusqu'à 10 000 exercices, une expérience de travail, et

pour le meilleur de vous, une offre d'emploi à temps plein

pour le meilleur de vous, une offre d'emploi à temps plein